En muchas computadoras y portátiles de hoy, puede encontrar un chip adicional llamado TPM. En el sistema operativo, se define en la sección Dispositivos de seguridad. ¿Qué tipo de bestia es esta y para qué es, de hecho, necesaria? Hablemos hoy.

Un módulo de plataforma confiable, o TPM (módulo de plataforma confiable), es un microchip separado en la placa base de una computadora que realiza un conjunto específico de tareas relacionadas con la criptografía y la seguridad informática.

Por ejemplo, utilizando un criptoprocesador TPM, puede cifrar el disco duro de su computadora. Por supuesto, el procesador central también puede hacer esto, pero luego tendrá que realizar más tareas y la velocidad de cifrado y descifrado será mucho menor. El cifrado basado en hardware en el TPM se produce con poca o ninguna pérdida de rendimiento.

Además, TPM puede proteger las credenciales y verificar los programas que se ejecutan en el sistema. Previene la infección con rootkits y bootkits (tipos de programas maliciosos que penetran en el equipo antes de que arranque el sistema operativo u ocultan su presencia en el sistema y, por lo tanto, no pueden ser reconocidos por el sistema), asegurándose de que la configuración del equipo no se modifique sin la intervención del usuario. conocimiento.

Además, cada módulo criptográfico TPM tiene un identificador único que se escribe directamente en el chip y no se puede cambiar. Por lo tanto, el criptochip se puede utilizar para la autenticación al acceder a la red o cualquier aplicación.

TPM puede generar claves de cifrado seguras cuando lo requiera el sistema operativo (SO).

Pero antes de poder usar el TPM, debe configurarlo. La configuración de un módulo se reduce a unos sencillos pasos.

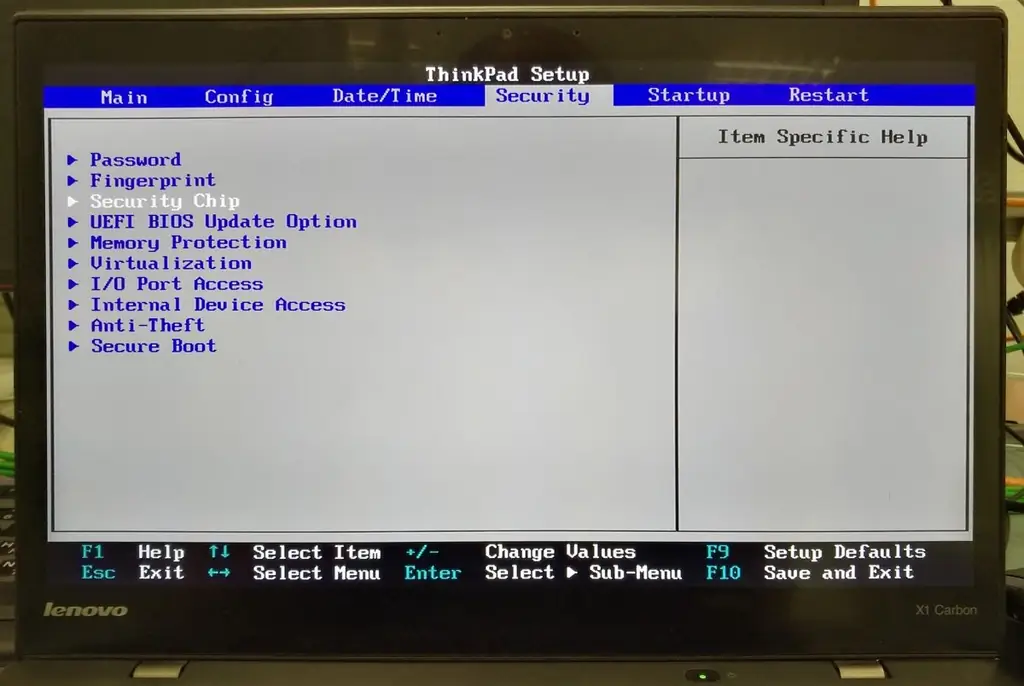

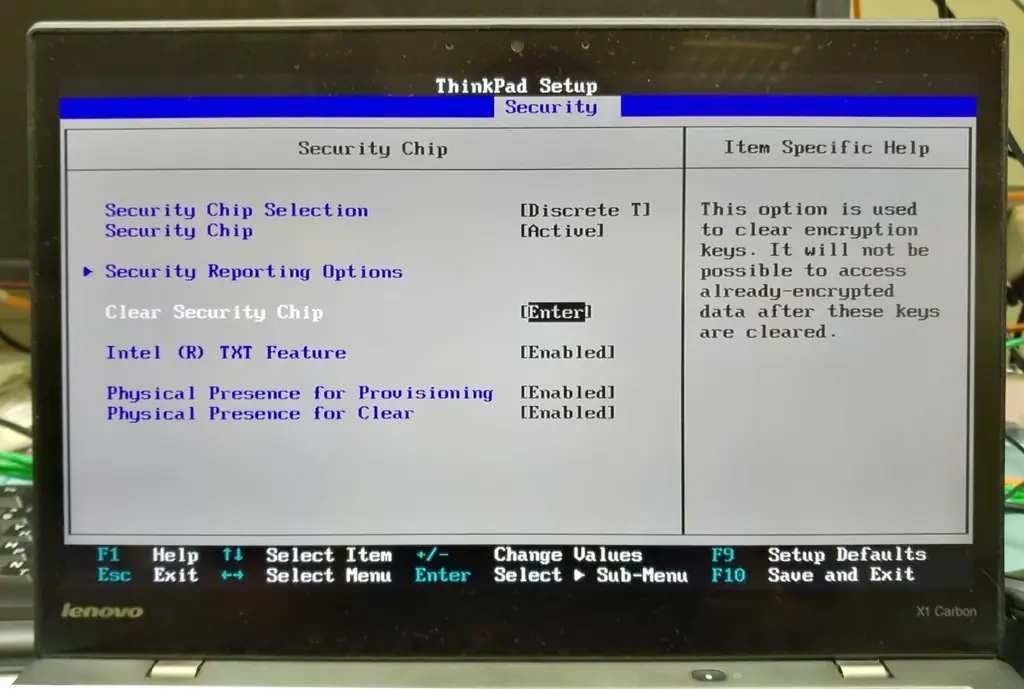

Primero, el chip debe estar habilitado en el BIOS de la computadora. Para hacer esto, vaya a BIOS y vaya a la sección relacionada con la seguridad. Aunque el BIOS puede variar significativamente de una computadora a otra, generalmente la sección con la configuración de seguridad se llama "Seguridad". Esta sección debe tener una opción llamada "Chip de seguridad".

El módulo puede estar en tres estados:

- Desactivado.

- Habilitado y no utilizado (Inactivo).

- Habilitado y habilitado (Activo).

En el primer caso, no será visible en el sistema operativo, en el segundo, será visible, pero el sistema no lo usará, y en el tercero, el chip está visible y será usado por el sistema. Establezca el estado en "activo".

Allí mismo, en la configuración, puede borrar las claves antiguas generadas por el chip. Esto puede resultar útil si, por ejemplo, desea vender su computadora. Tenga en cuenta que al borrar las claves, no podrá recuperar los datos cifrados con estas claves (a menos que, por supuesto, cifre su disco duro).

Ahora guarde sus cambios y reinicie su computadora ("Guardar y Salir" o tecla F10).

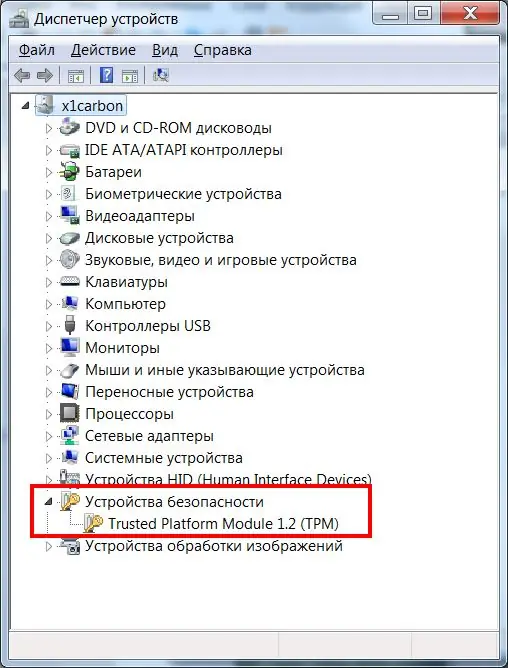

Después de que la computadora se inicie, abra el Administrador de dispositivos y asegúrese de que el Módulo de confianza aparezca en la lista de dispositivos.

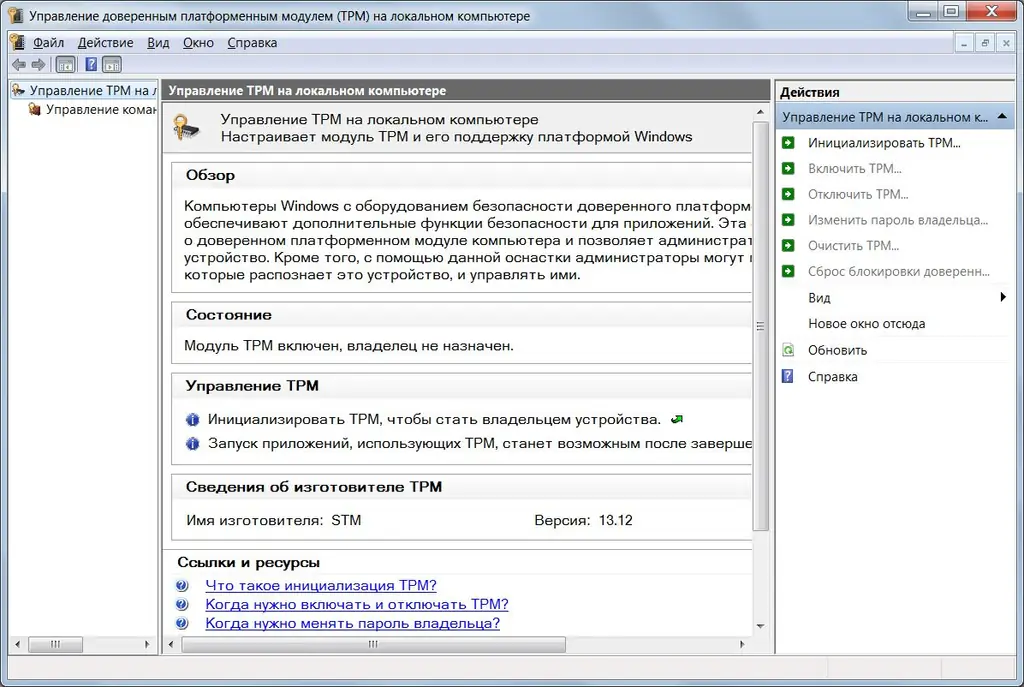

Queda por inicializar el chip en el sistema operativo. Para hacer esto, abra el complemento Administración de TPM. Presione la tecla de Windows + R (se abrirá la ventana Ejecutar) e ingrese tpm.msc en el campo de entrada. Esto inicia el complemento Administración del Módulo de plataforma segura (TPM) en la computadora local. Aquí, por cierto, puede leer información adicional: qué es TPM, cuándo debe encenderlo y apagarlo, cambiar la contraseña, etc.

En el lado derecho del complemento está el menú de acciones. Haga clic en "…". Si esta función no está activa, significa que su chip ya se ha inicializado.

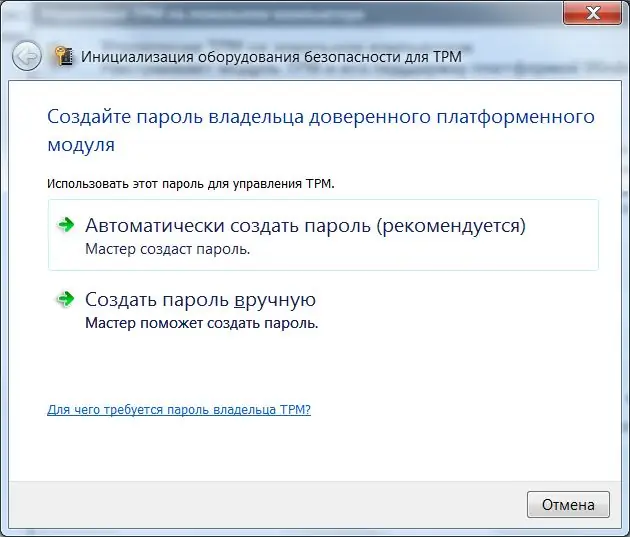

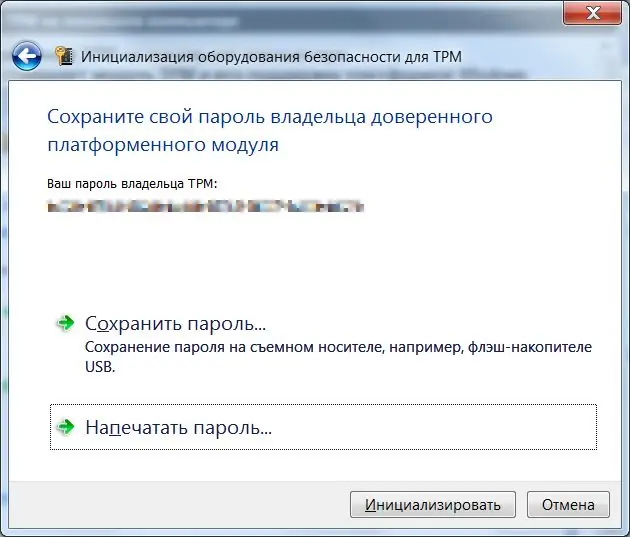

Cuando se inicia el asistente de inicialización de TPM, le solicita que cree una contraseña. Seleccione la opción "Automático". El programa de inicialización de TPM generará una contraseña. Guárdelo en un archivo o imprímalo.

Ahora haga clic en el botón "Inicializar" y espere un poco. Al finalizar, el programa le informará sobre la inicialización exitosa del módulo. Una vez completada la inicialización, todas las acciones adicionales con el módulo (apagado, limpieza, recuperación de datos en caso de fallas) serán posibles solo con la contraseña que acaba de recibir.

En realidad, aquí es donde terminan las capacidades de administración de TPM. Todas las operaciones adicionales que requieran las capacidades del chip se realizarán automáticamente, transparentes para el sistema operativo e invisibles para usted. Todo esto debe implementarse en software. Los sistemas operativos más recientes, como Windows 8 y Windows 10, utilizan las capacidades de TPM más ampliamente que los sistemas operativos más antiguos.